반응형

파일 다운로드 취약점은 파일 다운로드 기능이 있는 페이지에

Path Traversal을 이용한 공격으로 이루어진다.

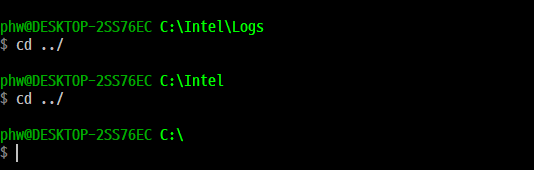

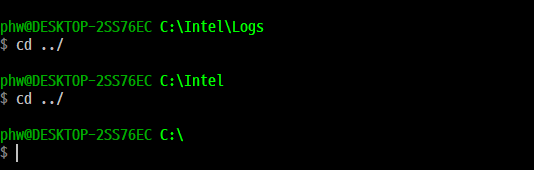

Path Traversal이란 시스템 명령어를 이용하여 경로를 한 단계 한 단계씩 올려 최상위 경로까지 가는 방법을 말함

위 사진에서 ../ 를 통해 상위 디렉터리로 이동하는 것을 볼 수 있다

이거를 여러번 ../../../../../../../../../../../ 하게되면 어떤 경로에서 파일을 다운로드 하든

최상위 경로에서부터 이동하게되어 시스템 파일을 다운로드할 수 있다.

파일을 다운로드하는 페이지로 가서 해보자

파일 다운로드 버튼을 클릭 시 요청하는 패킷을 버프로 잡는다

0.png 라는 파라미터가 다운로드 받는 파일 명이고

오른쪽 응답패킷에는 다운로드 받는 파일의 내용이 있다.

요청 패킷에 패스 트래버셜 공격을 하여 리눅스 OS에 있는 etc/passwd 파일을 다운로드 해보자

최상위 디렉터리에서 시작해 etc 디렉터리의 passwd 파일을 정상적으로 불러왔다.

../를 변형한 우회 구문도 있다

URL 인코더 방법

%2e%2e%2f%2e%2e%2f%2e%2e%2f%65%74%63%2f%70%61%73%73%77%64

더블 인코더 방법

%252e%252e%252f%252e%252e%252f%252e%252e%252f%252e%252e%252f%252e%252e%252fetc%252fpasswd

반응형

'웹' 카테고리의 다른 글

| [웹] 파일 업로드 - Caidao를 이용한 우회 공격 한줄 웹쉘 활용(One-line Webshell) (0) | 2022.04.07 |

|---|---|

| [웹] 파일 다운로드 - 리눅스 시스템 중요 파일 (0) | 2022.03.07 |

| [웹] 파일 업로드 - jsp 웹쉘 오픈소스 코드와 사용법 (0) | 2022.02.16 |

| [웹] 파일 업로드 - WebShell(웹쉘) (0) | 2022.02.16 |