치트엔진(CheatEngine) 기본 사용법 2 - WindowSocket 통신 메모리 변조

2023. 5. 24.

CS&하드웨어&시스템

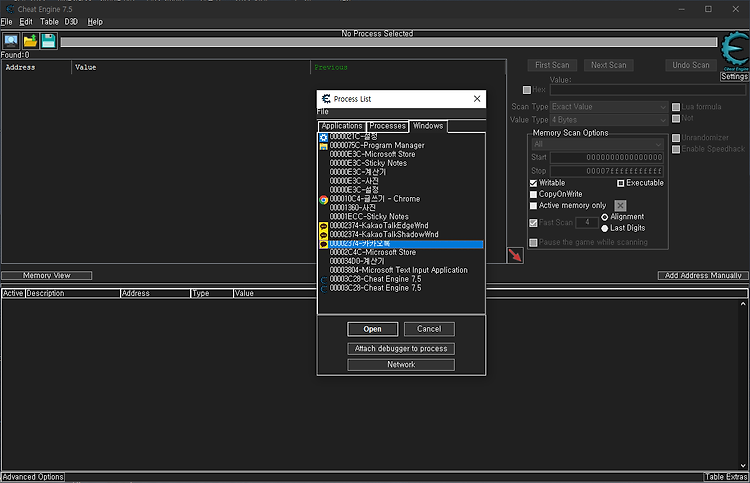

치트엔진은 게임 해킹을 위한 도구이지만 frida 사용이 힘든 환경에서 frida로 Window Socket을 후킹하여 메모리를 변조하는 것과 같은 원리로 메모리를 변조할 수 있다. 먼저 메모리를 변조할 프로세스에 붙어준다. 스캐닝 옵션에서 Type 설정을 해주어야하는데 보통 문자열 변조로 많이 진단을 하는 만큼 String으로 바꿔준 다음 스캔을 해주면 쉽다 카카오톡에 QR 요청을 하고 문자열 검색 시 메모리 내 검색되는 것을 볼 수 있다 value를 바꾸면 변조된 메모리로 전송되기 때문에 QR요청이 정상적으로 진행이 되지않는다. 좀더 확실하게 정말 변조가 된 것이지 확인하기 위해 Frida로 패킷을 보면 실제로 pilsner라는 문자열의 값들이 hyotwo로 변조되어 통신이 이루어지는 것을 볼 수 있..

치트엔진(CheatEngine) 기본 사용법 - 피카츄배구

2023. 5. 23.

CS&하드웨어&시스템

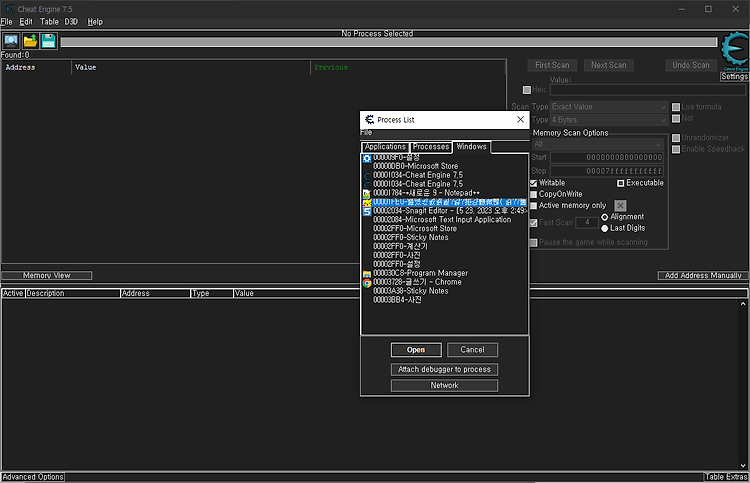

게임 해킹에서 대표적으로 사용되는 도구는 치트엔진(CheatEngine)이다. https://www.cheatengine.org/ Cheat Engine Cheat Engine Trouble installing/running Cheat Engine? Check out the known github issue here on how to solve it, or join the cheat engine patreon Read before download: You must be 18 years or older, or deemed an adult, to install Cheat Engine. Cheat engine www.cheatengine.org 나도 메모리가 뭔지도 모르던 초등학생 시절에 사용해본 적이 있으니..

[Android] 백그라운드 화면 보호 취약점 보안가이드

2023. 5. 22.

보안가이드

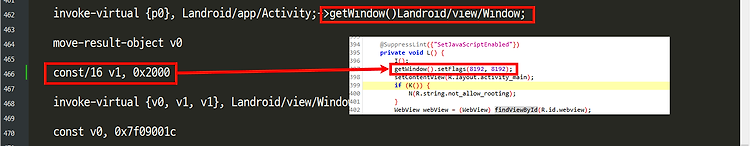

백그라운드 화면 보호 취약점은 개인정보 페이지나 기타 중요정보가 보이는 페이지에서 앱을 백그라운드로 전환했을 때 앱의 화면이 보이나 안보이나를 판단한다. 앱이 백그라운드로 전환될 때 스냅샷이 촬영되는데 해당 스냅샷도 확인하면 더욱 좋다. 대응방안은 FLAG_SECURE를 사용하는 것이다 예시 코드는 아래와 같다 public class MainActivity extends AppCompatActivity { @Override protected void onCreate(Bundle savedInstanceState) { super.onCreate(savedInstanceState); setContentView(R.layout.activity_main); getWindow().addFlags(WindowMan..

[Android] 안드로이드 동적 디버깅 도구 사용법 정리 (GDB / IDA)

2023. 5. 22.

모바일/Android

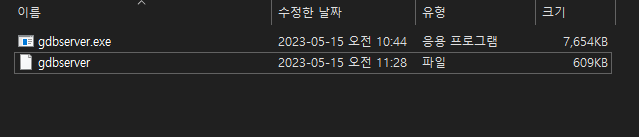

안드로이드 동적 디버깅 도구 대표적인 2가지에 대해서 사용법 정리를 하려고함 1. GDB GDB는 프로세서 아키텍처만 잘 맞추면 어려운게 없다 GDB의 준비물 로컬에서 동작할 gdbserver http://www.equation.com/servlet/equation.cmd?fa=gdb Debugger, gdb, for Windows GNU Debugger for Windows This web page provides 32-bit and 64-bit binaries of gdb for Windows for download. Equation Solution build the debugger from GNU gdb. It is a free software under General Public License. ..