앱을 이용하면 메모리 내에 데이터들이 적재되는데

그 안에 중요정보들이 평문으로 담겨져있는 경우가 있다. (ex. 계정정보, 개인정보, 금융정보 등)

그래서 메모리 Dump를 통해 분석해볼 필요성이 있다.

메모리 덤프를 하기위해선 탈옥이 되어있어야하며, 앱이 실행되어있는 상태여야한다.

준비물

python3 버전 이상

https://github.com/rootbsd/fridump3

GitHub - rootbsd/fridump3: A universal memory dumper using Frida for Python 3

A universal memory dumper using Frida for Python 3 - GitHub - rootbsd/fridump3: A universal memory dumper using Frida for Python 3

github.com

python 3버전 이하

https://github.com/Nightbringer21/fridump

GitHub - Nightbringer21/fridump: A universal memory dumper using Frida

A universal memory dumper using Frida. Contribute to Nightbringer21/fridump development by creating an account on GitHub.

github.com

받아서 압축을 풀게되면 아래와 같은 파일들이 있다.

프리다를 기반으로 한 툴이기 때문에 프리다설치는 필수 필요한 모듈들도 설치가 필요하다.

메모리 덤프를 할 앱 실행

cmd를 열어서 frida로 프로세스 (PID) 를 확인해준다.

frida-ps -Uai

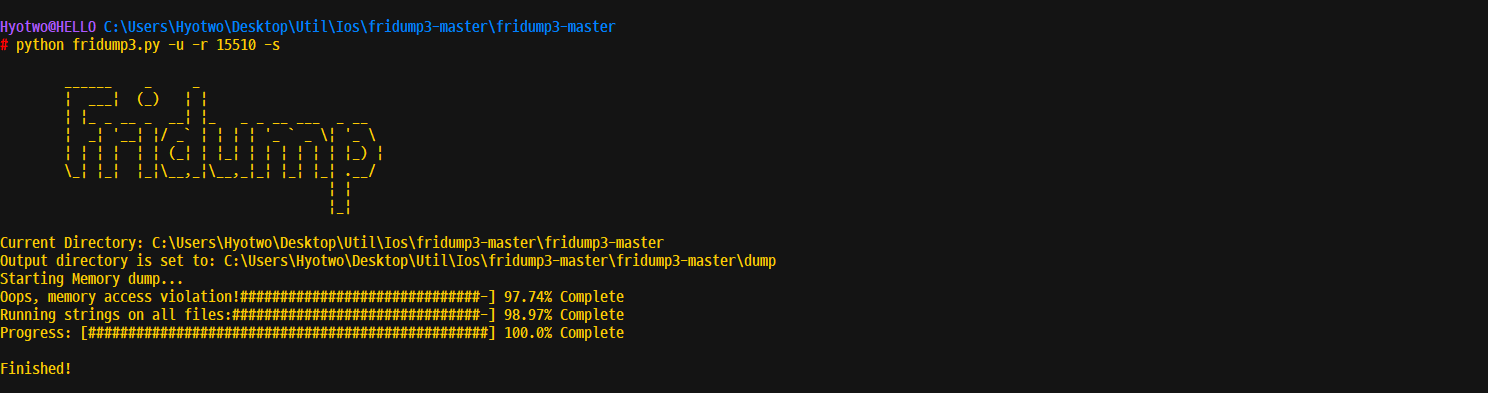

fridump가 있는 디렉터리로 경로이동 후 명령어만 입력하면 끝

python fridump3.py -u -r [PID] -s

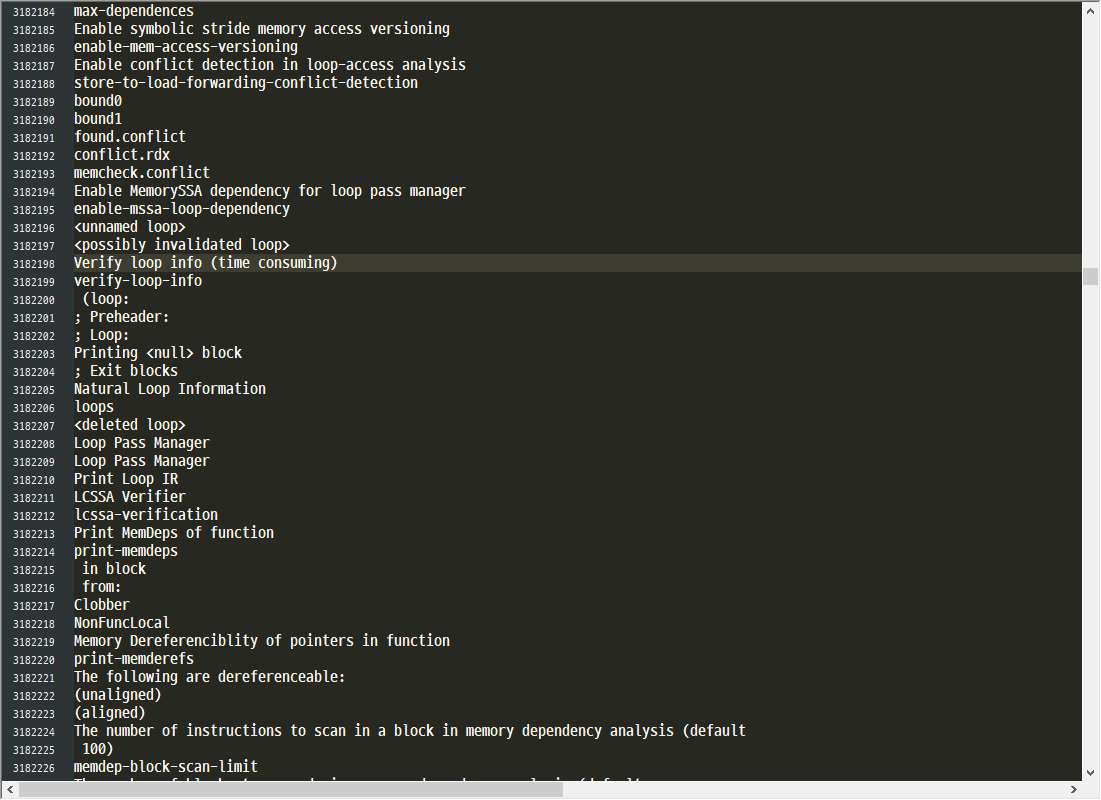

그럼 dump 디렉터리가 생성되고 그 안에 GB가 넘는 많은 데이터들이 생성되어 있다.

-s 옵션을 줘서 메모리 덤프 내 텍스트 데이터들을 txt 파일로 추출했는데 그 파일을 살펴보면 중요정보가

적재되어있을 수도 있다.

fridump의 옵션은 아래와 같다

-o 디렉터리를 지정해주는 옵션

-u usb를 이용하여 단말기와 연결했을 때

-H wifi로 연결했을 때

-v 상세 과정표시

-r read-only 데이터들도 덤프를 함 (훨씬 더 많은 데이터들을 덤프)

-s 텍스트 데이터들을 txt파일로 저장해주는 옵션

실제로 해보진 않았지만

dump.data 를 HxD로 봤을 때 이미지파일이 HEX값으로 적재되어있다면

변환하여 이미지도 복원할 수 있다고한다.

※ 참고 사항

메모리 덤프는 동작할 때마다 값이 달라져서 중요정보가 안나왔다 하더라도 2~3번 해보는것이 좋음

새로 덤프를 뜰 때는 기존에 만들어진 dump 폴더를 지워주는 것이 좋음

'모바일 > Ios' 카테고리의 다른 글

| [ios] 앱과 아이폰 버전 및 ios 버전 호환이 안맞을 때 앱 설치 방법 (0) | 2022.05.03 |

|---|---|

| [ios] 프리다 후킹 (Frida Hooking)을 통한 탈옥 탐지 우회 방법 (6) | 2022.05.03 |

| [ios] 복호화 ipa 서명 후 설치하는 확실한 방법 (Feat.Sideloadly) (6) | 2022.04.22 |

| [ios] 바이너리 파일 변조를 통한 탈옥 탐지 우회 (기초) (0) | 2022.04.21 |